:quality(75)/2020_2_9_637168609899863626_ung-dung-android-doc-hai-cover.png)

Xóa 9 ứng dụng Android độc hại này ngay trước khi chúng hack FaceBook của bạn

9 ứng dụng Android giả từ Play Store đã được tải xuống 470,000 lần giả dạng như các công cụ tối ưu hóa hiệu suất. Trên thực tế, chúng đã truy cập trái phép vào tài khoản Google và Facebook của người dùng. Đây là những gì được tiết lộ bởi Trend Micro, một công ty Nhật Bản chuyên về an ninh mạng.

Theo đó, Trend Micro mới đây đã xuất bản một bài đăng để báo cáo phần mềm độc hại nhắm mục tiêu người dùng Android từ Play Store. Chiến lược được áp dụng ở đây là khá nguy hiểm. Phần mềm độc hại trên thực tế ẩn trong các ứng dụng có tên như là “Speed Clean” hoặc “Super Clean”. Nói cách khác, các hacker đã dùng ý tưởng giả dạng các ứng dụng làm tăng tốc điện thoại để lừa người dùng tải xuống.

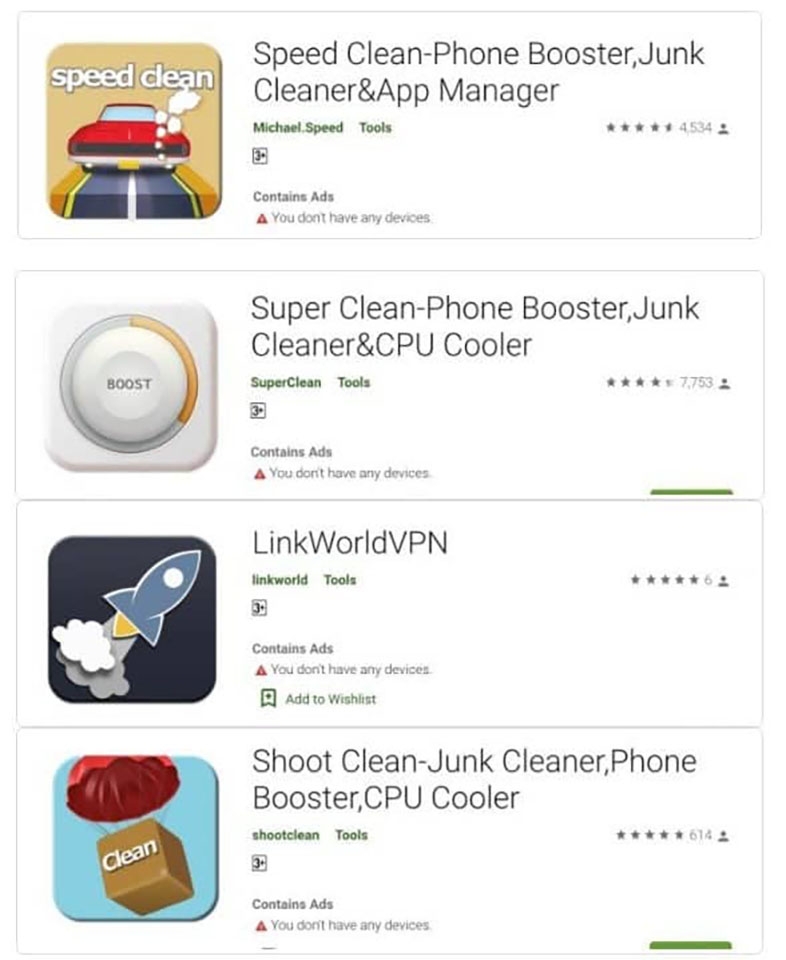

Dưới đây là 9 ứng dụng Android bị nhiễm phần mềm độc hại mà bạn cần xóa ngay:

-

Shoot Clean-Junk Cleaner,Phone Booster,CPU Cooler

-

Super Clean Lite- Booster, Clean&CPU Cooler

-

Super Clean-Phone Booster,Junk Cleaner&CPU Cooler

-

Quick Games-H5 Game Center

-

Rocket Cleaner

-

Rocket Cleaner Lite

-

Speed Clean-Phone Booster,Junk Cleaner&App Manager

-

LinkWorldVPN

-

H5 gamebox

Được biết, thay vì hoạt động như bình thường thì các ứng dụng trên thay vào đó sẽ tải xuống tới 3,000 biến thể phần mềm độc hại trên điện thoại thông minh bị nhiễm và nhờ đó, họ sẽ có thể truy cập vào tài khoản Google và Facebook của các nạn nhân để thực hiện các hành vi quảng cáo lừa đảo. Trong đó, các ứng dụng gắn mác Cleaner sẽ hiển thị quảng cáo từ các nền tảng hợp pháp như Google AdMob hoặc Facebook Audience Network và sau đó mô phỏng các nhấp chuột vào quảng cáo.

Đáng chú ý, các ứng dụng độc hại này cũng nhắc nhở người dùng cấp cho họ quyền trong khi vô hiệu hóa Play Protect, chương trình bảo mật trong Cửa hàng Google Play. Điều này cho phép họ tải xuống ngày càng nhiều phần mềm lừa đảo mà không bị phát hiện.

:quality(75)/estore-v2/img/fptshop-logo.png)