:quality(75)/2017_7_1_636344950194332119_tat-ca-thong-tin-ban-can-biet-ve-ma-doc-tong-tien-petya-va-cach-phong-tranh.png)

Tất cả thông tin bạn cần biết về mã độc tống tiền Petya và cách phòng tránh

Bài viết này tổng hợp toàn bộ thông tin về mã độc tống tiền Petya cũng như cách phòng chống loại mã độc nguy hiểm đang lây lan trên toàn thế giới này.

Mã độc tống tiền Petya đang lây lan trên toàn thế giới với mức độ nguy hiểm đáng sợ của mình. Bài viết này tổng hợp toàn bộ thông tin về mã độc tống tiền Petya cũng như cách phòng chống loại mã độc nguy hiểm này.

Xem thêm: Trên tay Tecno Camon CX phiên bản Manchester City với màu xanh truyền thống

Nếu như WannaCry từng khiến cả thế giới phải đảo điên vào tháng 5 vừa qua vì độ nguy hiểm của mình, thì “người anh em” Petya cũng đang làm điều tương tự, thậm chí là nguy hiểm hơn khi mã hoá dữ liệu của người dùng nhưng không… đòi tiền chuộc. Đặc biệt, Petya còn khiến rất nhiều người phải lo ngại khi xâm nhập vào cả hệ thống giám sát phóng xạ tại nhà máy hạt nhân Chernobyl, Ukraina.

Thực chất, người tạo ra Petya không phải không muốn đòi tiền chuộc, mà địa chỉ email của người này đã bị cắt vài tháng trước khi Petya trở thành đại dịch, khiến cho những người bị mã hoá dữ liệu không có cách nào liên hệ với kẻ tạo ra Petya để lấy lại dữ liệu mặc dù có chấp nhận trả tiền chuộc đi chăng nữa.

Petya tấn công máy tính như thế nào?

Được biết, mã độc Petya lần đầu xuất hiện tại Ukraina vào ngày 27/6, thông qua những cuộc tấn công vào Ngân hàng Trung Ương Ukraina cũng như Sân bay Quốc tế tại thủ đô Kiev. Có thông tin cho biết Petya đã xâm nhập vào cả hệ thống giám sát phóng xạ của nhà máy hạt nhân Chernobyl. Theo điều tra của Cục an ninh mạng Ukraina, mã độc Petya đã xâm nhập vào hệ thống máy tính của chính phủ Ukraina thông qua chương trình kiểm toán mà nước này sử dụng từ khá lâu trước khi thực hiện tấn công chính thức vào ngày 27/6.

Mã độc Petya đã khiến hệ thống giám sát và đo lường phóng xạ tại Chernobyl bị ngừng hoạt động, khiến các nhân viên của nhà máy phải duy trì việc giám sát bằng cách tham gia trực tiếp tại khu vực nhiễm xạ, gây ảnh hưởng rất lớn đến sức khoẻ con người. Cùng với đó, Petya còn khiến hoạt động của tổ chức như tập đoàn quảng cáo WPP, tập đoàn thực phẩm Saint-Gobain, hay hãng vận chuyển biển Maersk bị đình trệ bằng việc can thiệp vào hệ thống quản lý.

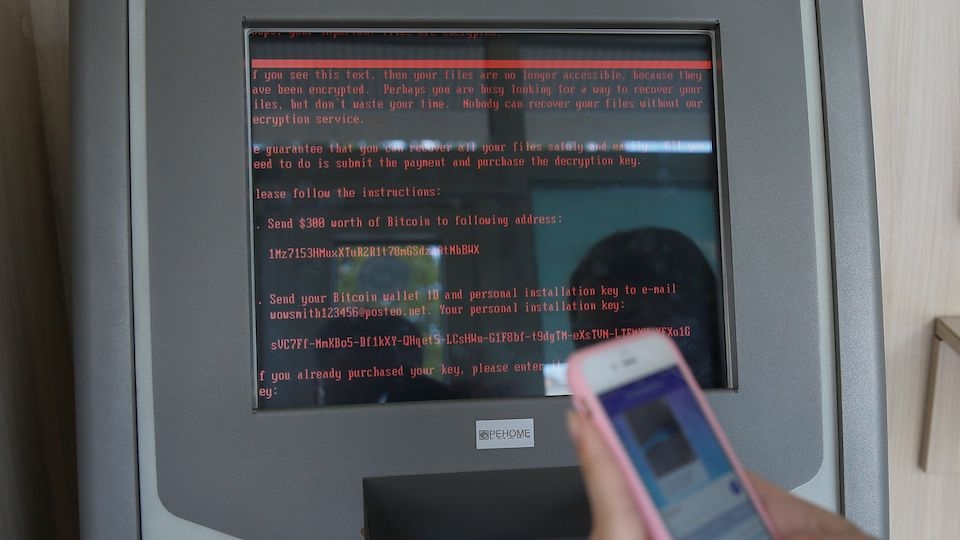

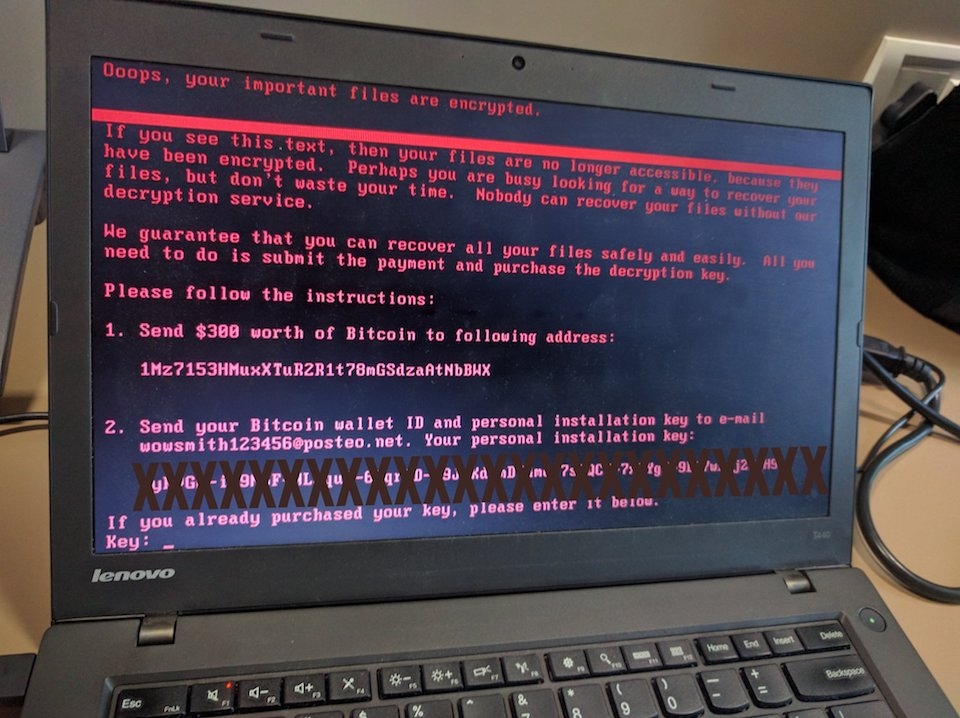

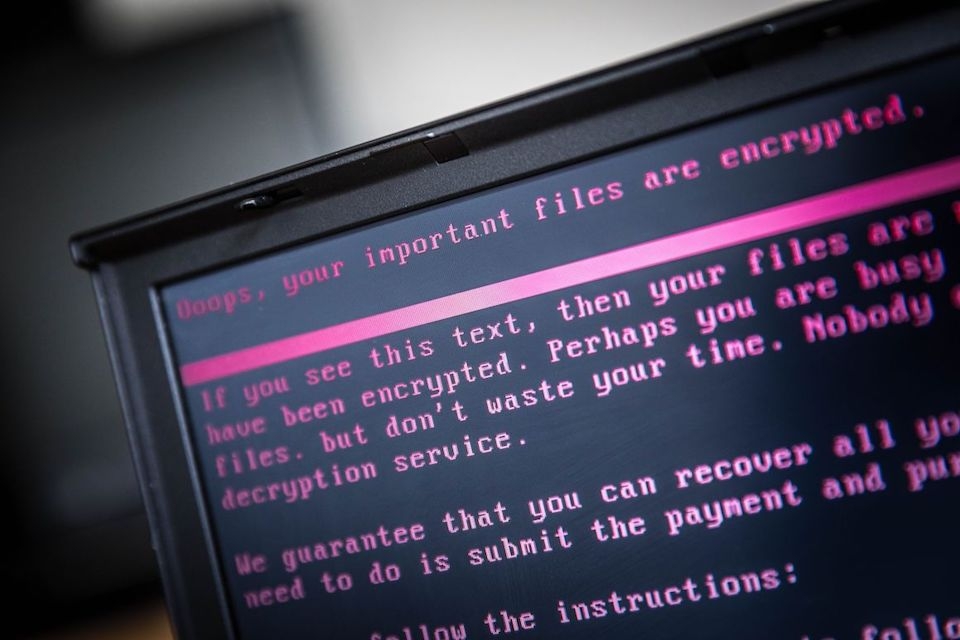

Trên những máy tính đã bị lây nhiễm Petya, các chuyên gia đưa ra nhận định đây chính là ransomware khi chứa đựng đầy đủ những hoạt động mà một mã độc tống tiền thường làm: lây nhiễm vào máy tính, mã hoá dữ liệu của người dùng và sau đó đưa ra thông báo đòi tiền chuộc. Tuy theo mức độ dữ liệu và quy mô máy tính bị lây nhiễm mà số tiền chuộc sẽ tăng theo. Và người dùng sẽ phải trả tiền chuộc cho kẻ tạo ra Petya thông qua tiền Bitcoin.

Theo các chuyên gia bảo mật, Petya sử dụng chung lỗ hổng EternalBlue mà WannaCry từng dùng. Đây là một lỗ hổng thường xuất hiện trên những hệ điều hành cũ, chưa được cập nhật hay những hệ điều hành không bản quyền. Sau khi xâm nhập vào máy tính, Petya sẽ mã hoá 1MB dữ liệu của tất cả các loại file có đuôi .7z, .xls, .zip, .ppt,… Việc mã hoá 1MB sẽ khiến cho những tập tin trên máy tính bị sai cấu trúc, và làm cho máy tính hay phần mềm không thể đọc đượ những tập tin này. Do đó, để lấy lại dữ liệu bắt buộc người dùng phải trả tiền để có chìa khoá giải mã 1MB.

Petya có thật sự là Ransomware?

Dù sở hữu đầy đủ những bước hoạt động cơ bản giống hệt một ransomware như lây nhiễm, mã hoá dữ liệu và đòi tiền chuộc. Nhưng điểm mấu chốt là người dùng sẽ không biết liên hệ ai để lấy chìa khoá giải mã dù có chấp nhận tiền chuộc, đơn giản vì địa chỉ email của kẻ tạo ra Petya đã bị cắt từ vài tháng trước, và rất khó để liên lạc. Do đó, xác suất người dùng có thể lấy lại dữ liệu là rất thấp. Đồng thời người ta cũng kiểm tra thấy tài khoản Bitcoin của kẻ tấn công chỉ có 10000 USD, tức khiêm tốn so với một ransomware có quy mô toàn cầu.

Câu hỏi đặt ra là Petya có thật sự là ransomware hay không? Có nhiều ý kiến cho rằng Petya thực chất chỉ là một loại virus chuyên đi phá hoại máy tính, chứ không nhằm mục đích tống tiền. Ý kiến này càng được chú ý hơn nếu để ý rằng Petya chỉ tấn công vào một khu vực và đối tượng cụ thể để phá hoại toàn bộ dữ liệu, mà ở đây là chính phủ Ukraina. Có người nói vui rằng Petya nên đổi tên thành NotPetya vì đây không phải ransomware.

Làm cách nào để phòng ngừa Petya?

Theo nhà nghiên cứu có tên Amit Serper, cách để tránh Petya lây nhiễm vào máy tính là tạo một file có tên “perfc” trong thư mục C:\Windows. Mã độc ransomware sẽ không hoạt động nếu trong ổ C tồn tại file tên là “perfc”. Cách phòng tránh Petya này đã được nhiều người xác nhận là đúng nên bạn có thể tin tưởng về độ hiểu quả. Do đó, bạn chỉ cần vào thư mục C:\Windows, tạo một file trống, không có đuôi mở rộng, đặt tên là “perfc” và thiết lập quyền chỉ được đọc file bằng cách nhấn chuột phải vào file, chọn Read Only.

Ngoài ra, bạn cũng nên cập nhật hệ điều hành Windows của mình lên phiên bản mới nhất. Tắt giao thức SMBv1, cũng như đóng các cổng mạng như 455, 3389, 1389. Ngoài ra, bạn không nên vào các đường dẫn lạ, nghi ngờ cũng như mở các email, tập tin không rõ nguồn gốc vì rất có thể mã độc Petya đã được nhúng trong đó.

Nguyễn Nguyên

Theo: TechCrunch

:quality(75)/estore-v2/img/fptshop-logo.png)