:quality(75)/3_221cf2aa31.jpg)

Media File Jacking là gì? Khám phá lỗ hổng bảo mật nghiêm trọng đối với WhatsApp và Telegram

Trong thời đại số hiện nay, khi các ứng dụng nhắn tin mã hóa đầu cuối như WhatsApp và Telegram được tin tưởng sử dụng rộng rãi, người dùng thường có cảm giác an toàn tuyệt đối về tính bảo mật. Tuy nhiên, câu hỏi "Media File Jacking là gì" đã trở thành mối quan tâm nghiêm trọng kể từ khi Symantec công bố lỗ hổng bảo mật nguy hiểm này vào năm 2019.

Media File Jacking không chỉ là một thuật ngữ kỹ thuật mà còn đại diện cho một mối đe dọa thực tế có thể khiến người dùng Android trở thành nạn nhân của việc thao túng thông tin và lừa đảo mà hoàn toàn không hay biết. Lỗ hổng này đặc biệt nguy hiểm vì nó tận dụng khoảng thời gian ngắn giữa lúc file media được lưu xuống thiết bị và khi chúng được hiển thị trong giao diện ứng dụng.

Tìm hiểu chung về Media File Jacking

Media File Jacking là gì?

Khi tìm hiểu "Media File Jacking là gì", chúng ta cần hiểu rằng đây là một kỹ thuật tấn công được các chuyên gia bảo mật tại Symantec phát triển và công bố để cảnh báo về lỗ hổng bảo mật trong cách WhatsApp và Telegram xử lý file media. Cuộc tấn công này tận dụng thực tế rằng bất kỳ ứng dụng nào được cài đặt trên thiết bị đều có thể truy cập và ghi đè lên các file được lưu trong bộ nhớ ngoài, bao gồm cả các file được lưu bởi các ứng dụng khác.

Cơ chế hoạt động của "Media File Jacking là gì" dựa trên việc khai thác khoảng thời gian trống giữa khi file media nhận được thông qua ứng dụng được ghi vào đĩa và khi chúng được tải lên giao diện chat của ứng dụng để người dùng xem. Khoảng thời gian ngắn ngủi này tạo ra cơ hội hoàn hảo để các phần mềm độc hại can thiệp và thao túng file media mà người dùng không hề hay biết.

Theo nghiên cứu của Symantec, quyền WRITE_EXTERNAL_STORAGE là quyền phổ biến được yêu cầu bởi các ứng dụng Android, với hơn một triệu ứng dụng trên Google Play có quyền truy cập này. Thực tế, dựa trên dữ liệu ứng dụng nội bộ của họ, gần 50% ứng dụng trên một thiết bị có quyền này, điều này làm cho cuộc tấn công trở nên khả thi trên diện rộng.

Sự khác biệt giữa bộ nhớ trong và bộ nhớ ngoài

Để hiểu sâu hơn "Media File Jacking là gì", cần phân biệt rõ hai loại bộ nhớ trên Android: bộ nhớ trong (Internal Storage) và bộ nhớ ngoài (External Storage). File được lưu trong bộ nhớ trong chỉ có thể được truy cập bởi ứng dụng tạo ra chúng, có nghĩa là các ứng dụng khác không thể truy cập những file này do được bảo vệ bởi cơ chế sandbox của Android.

Ngược lại, file được lưu trong bộ nhớ ngoài - dù là thư mục có thể truy cập chung trên thiết bị hay thư mục công cộng trên cloud - có thể được sửa đổi bởi các ứng dụng khác hoặc người dùng nằm ngoài tầm kiểm soát của ứng dụng gốc. WhatsApp lưu file vào bộ nhớ ngoài theo mặc định tại đường dẫn /storage/emulated/0/WhatsApp/Media/, trong khi Telegram lưu tại /storage/emulated/0/Telegram/ khi tùy chọn "Save to Gallery" được bật.

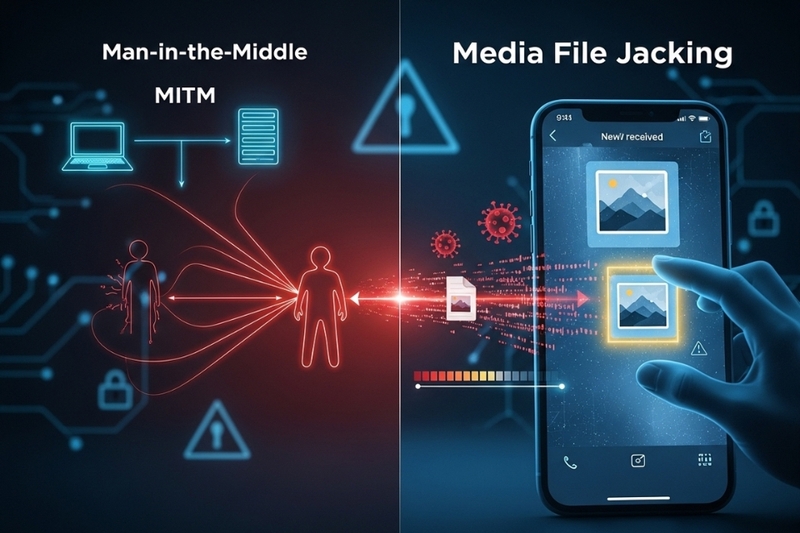

Mối liên hệ với cuộc tấn công Man-in-the-Middle

"Media File Jacking là gì" có thể được hiểu như một biến thể của cuộc tấn công Man-in-the-Middle (MITM) truyền thống, nhưng thay vì can thiệp vào quá trình truyền tải dữ liệu, nó can thiệp vào quá trình lưu trữ dữ liệu. Ứng dụng độc hại giám sát thiết bị để phát hiện bất kỳ thay đổi nào đối với bộ nhớ ngoài và can thiệp vào thời điểm thiết bị phát hiện ra sự thay đổi đó.

Khi một file thực được lưu vào thiết bị từ ứng dụng nhắn tin, phần mềm độc hại sẽ nhanh chóng nhảy vào và ghi đè lên file đó bằng file của chính nó. Sau đó, file giả mạo sẽ được hiển thị trong ứng dụng nhắn tin. Điều đáng lo ngại là cuộc tấn công này còn hoán đổi cả hình thu nhỏ trong ứng dụng nhắn tin, khiến người dùng không biết rằng file họ đang mở không phải là file mà người liên hệ đã gửi cho họ.

Các kịch bản tấn công của Media File Jacking

Thao túng hình ảnh và lan truyền tin tức giả

Một trong những kịch bản nguy hiểm nhất khi tìm hiểu "Media File Jacking là gì" chính là khả năng thao túng hình ảnh để lan truyền tin tức giả mạo. Một ứng dụng tưởng chừng vô hại nhưng thực chất chứa mã độc hại được người dùng tải xuống có thể chạy ngầm để thực hiện cuộc tấn công "Media File Jacking là gì" trong khi nạn nhân sử dụng WhatsApp.

Phần mềm độc hại có thể giám sát các ảnh nhận được thông qua ứng dụng, xác định khuôn mặt trong ảnh và thay thế chúng bằng thứ khác, chẳng hạn như khuôn mặt hoặc vật thể khác. Trong một cuộc thử nghiệm của Symantec, khi một người gửi ảnh hai người bạn, phần mềm độc hại trên thiết bị của người nhận đã tự động thay thế khuôn mặt của họ bằng khuôn mặt của diễn viên Nicolas Cage.

Lừa đảo thanh toán và thao túng hóa đơn

Một trong những hình thức tấn công được đánh giá là "gây thiệt hại nhất" khi nghiên cứu "Media File Jacking là gì" chính là thao túng hóa đơn thanh toán. Kẻ tấn công có thể thao túng hóa đơn được gửi từ nhà cung cấp đến khách hàng, lừa họ thực hiện thanh toán vào tài khoản bất hợp pháp do kẻ tấn công kiểm soát.

Kịch bản này đặc biệt nguy hiểm trong môi trường doanh nghiệp khi các giao dịch tài chính thường được thực hiện thông qua việc chia sẻ hóa đơn qua WhatsApp hoặc Telegram. Phần mềm độc hại có thể can thiệp vào file PDF hóa đơn, thay đổi thông tin tài khoản ngân hàng hiển thị trong hóa đơn thành tài khoản của kẻ lừa đảo, khiến nạn nhân vô tình chuyển tiền vào tài khoản sai.

Giả mạo tin nhắn thoại và video

Khi tìm hiểu sâu hơn về "Media File Jacking là gì", chúng ta thấy kẻ tấn công có thể khai thác mối quan hệ tin tưởng giữa các nhân viên trong một tổ chức thông qua việc thao túng tin nhắn thoại. Họ có thể sử dụng công nghệ tái tạo giọng nói thông qua deep learning để thay đổi tin nhắn âm thanh gốc nhằm mục đích cá nhân hoặc gây rối loạn.

Với sự phát triển của công nghệ AI hiện nay, việc tạo ra các tin nhắn thoại giả mạo ngày càng trở nên dễ dàng và tinh vi. Kẻ tấn công có thể thay thế tin nhắn thoại từ sếp với nội dung đưa ra chỉ thị tài chính gian lận, hoặc từ đồng nghiệp với thông tin sai lệch về dự án quan trọng. Điều này có thể gây ra hậu quả nghiêm trọng trong môi trường công việc và các mối quan hệ cá nhân.

Tác động và hậu quả của Media File Jacking

Mối đe dọa đối với nhận thức về an toàn

Một trong những khía cạnh đáng lo ngại nhất khi phân tích "Media File Jacking là gì" chính là nó đánh vào niềm tin của người dùng về tính bảo mật của mã hóa đầu cuối. Nhiều người tin rằng việc sử dụng các ứng dụng nhắn tin có mã hóa đầu cuối như WhatsApp và Telegram sẽ bảo vệ họ khỏi mọi rủi ro về quyền riêng tư và thao túng nội dung.

Tuy nhiên, nghiên cứu về "Media File Jacking là gì" đã chỉ ra rằng mã hóa đầu cuối, dù là cơ chế hiệu quả để đảm bảo tính toàn vẹn của việc liên lạc, nhưng không đủ nếu tồn tại các lỗ hổng bảo mật ở cấp độ ứng dụng trong mã nguồn. Kẻ tấn công có thể thao túng thành công file media bằng cách tận dụng các lỗi logic trong ứng dụng, xảy ra trước và/atau sau khi nội dung được mã hóa trong quá trình truyền tải.

Nguy cơ trong môi trường doanh nghiệp

"Media File Jacking là gì" đặc biệt nguy hiểm trong bối cảnh doanh nghiệp khi các thông tin nhạy cảm như tài liệu công ty, hóa đơn và ghi âm thoại thường được chia sẻ qua các ứng dụng nhắn tin. Nếu lỗ hổng bảo mật này được khai thác, kẻ tấn công có thể lạm dụng và thao túng thông tin nhạy cảm như ảnh cá nhân và video, tài liệu doanh nghiệp, hóa đơn và ghi chú thoại.

Đặc biệt trong bối cảnh các cuộc họp kinh doanh quan trọng hay đàm phán hợp đồng thường được ghi âm và chia sẻ qua WhatsApp hoặc Telegram, việc thao túng các file âm thanh này có thể dẫn đến những hiểu lầm nghiêm trọng, ảnh hưởng đến quyết định kinh doanh và gây thiệt hại tài chính lớn cho doanh nghiệp. Hơn nữa, kẻ tấn công còn có thể tận dụng mối quan hệ tin tưởng giữa các đối tác kinh doanh để thực hiện những âm mưu lừa đảo phức tạp hơn.

Biện pháp phòng chống Media File Jacking

Thay đổi cài đặt ứng dụng

Giải pháp tức thì và hiệu quả nhất để bảo vệ khỏi "Media File Jacking là gì" chính là vô hiệu hóa tính năng lưu file vào bộ nhớ ngoài. Người dùng có thể giảm thiểu rủi ro từ Media File Jacking bằng cách tắt tính năng lưu file media vào bộ nhớ ngoài trong cài đặt của cả WhatsApp và Telegram.

Đối với WhatsApp, người dùng cần truy cập Settings (Cài đặt), sau đó chọn Chats (Trò chuyện) và đảm bảo rằng tùy chọn "Media Visibility" (Hiển thị Media) được đặt ở chế độ Off (Tắt). Việc này sẽ ngăn không cho ảnh và video từ WhatsApp tự động xuất hiện trong thư viện ảnh của thiết bị, đồng thời bảo vệ chúng khỏi sự can thiệp từ các ứng dụng độc hại.

Với Telegram, quy trình tương tự cần được thực hiện bằng cách truy cập Settings (Cài đặt), chọn Chat Settings (Cài đặt Trò chuyện) và đảm bảo rằng tùy chọn "Save to Gallery" (Lưu vào Thư viện) được đặt ở chế độ Off (Tắt). Khi đã thay đổi cài đặt này, ứng dụng nhắn tin sẽ được bảo vệ trước các cuộc tấn công "Media File Jacking là gì".

Vai trò của Android Scoped Storage

Một giải pháp dài hạn và căn cơ hơn cho vấn đề "Media File Jacking là gì" đến từ việc Google đã lên kế hoạch thực hiện các thay đổi về cách ứng dụng truy cập file trên bộ nhớ ngoài của thiết bị với bản phát hành Android Q (API 29). Tính năng Scoped Storage được lên kế hoạch của Android mang tính hạn chế hơn, có thể giúp giảm thiểu các mối đe dọa như lỗ hổng WhatsApp/Telegram mà Symantec đã phát hiện.

Scoped Storage có nghĩa là các ứng dụng sẽ có khu vực lưu trữ riêng trong một thư mục đặc biệt cho ứng dụng, nhưng sẽ bị ngăn cản việc truy cập file trong toàn bộ phân vùng lưu trữ, trừ khi được người dùng cấp phép rõ ràng. Tuy nhiên, các ứng dụng nhắm mục tiêu API cấp 30 trở lên sẽ buộc phải tuân thủ Scoped Storage và không thể chọn không tham gia.

Sử dụng giải pháp bảo mật chuyên dụng

Ngoài việc thay đổi cài đặt ứng dụng, người dùng còn có thể tận dụng các giải pháp bảo mật chuyên dụng để bảo vệ khỏi "Media File Jacking là gì". Công cụ phát hiện phần mềm độc hại của Symantec, bao gồm Symantec Endpoint Protection Mobile (SEP Mobile) và Norton Mobile Security, có khả năng phát hiện các ứng dụng khai thác lỗ hổng được mô tả.

Các doanh nghiệp và người tiêu dùng sử dụng SEP Mobile và Norton Mobile Security tương ứng sẽ được hưởng lợi từ khả năng phân tích sâu các ứng dụng và phát hiện hành vi độc hại, đáng ngờ và không mong muốn, đồng thời đã được bảo vệ khỏi mối đe dọa được mô tả. Điều này đặc biệt quan trọng vì việc phát hiện sớm và ngăn chặn phần mềm độc hại có khả năng thực hiện "Media File Jacking là gì" sẽ bảo vệ người dùng khỏi những hậu quả nghiêm trọng.

Tạm kết

Qua việc tìm hiểu chi tiết "Media File Jacking là gì", chúng ta có thể thấy rằng đây là một mối đe dọa bảo mật nghiêm trọng và thực tế đối với hàng triệu người dùng Android sử dụng WhatsApp và Telegram. Lỗ hổng này không chỉ thách thức niềm tin của người dùng vào tính bảo mật của mã hóa đầu cuối mà còn mở ra những kịch bản tấn công đa dạng từ thao túng hình ảnh, lừa đảo thanh toán đến lan truyền tin tức giả mạo.

Để đảm bảo an toàn tối đa khi sử dụng các ứng dụng nhắn tin và bảo vệ thông tin cá nhân khỏi các mối đe dọa như Media File Jacking, việc sở hữu một thiết bị thông minh với hệ thống bảo mật mạnh mẽ là vô cùng quan trọng. Bạn có thể tham khảo các dòng smartphone Android mới nhất tại FPT Shop với các tính năng bảo mật tiên tiến, hỗ trợ Android phiên bản mới nhất có tích hợp Scoped Storage để bảo vệ dữ liệu tốt hơn.

Xem thêm:

:quality(75)/estore-v2/img/fptshop-logo.png)