:quality(75)/Mirai_malware_ece2015faa.jpg)

Malware Mirai là gì và mối đe dọa nghiêm trọng từ mạng botnet IoT nguy hiểm nhất thế giới

Malware Mirai là gì? Tìm hiểu về loại phần mềm độc hại nguy hiểm nhất lịch sử Internet, biến hàng triệu thiết bị IoT thành vũ khí tấn công DDoS khủng khiếp và cách phòng chống hiệu quả.

Malware Mirai là gì? Đây không chỉ đơn thuần là một loại virus máy tính thông thường mà còn là một hệ thống tấn công tinh vi, có khả năng biến hàng triệu thiết bị thông minh vô tội thành những "zombie" nguy hiểm. Từ những chiếc camera an ninh, router WiFi cho đến các thiết bị gia dụng thông minh, tất cả đều có thể trở thành công cụ trong tay kẻ tấn công để thực hiện những cuộc tấn công DDoS quy mô khủng khiếp.

Tên gọi "Mirai" xuất phát từ tiếng Nhật có nghĩa là "tương lai", một cách đặt tên đầy ám ảnh khi nhìn lại những gì mà loại malware này đã gây ra. Được phát hiện lần đầu tiên vào tháng 8 năm 2016 bởi nhóm nghiên cứu bảo mật MalwareMustDie, Mirai đã nhanh chóng trở thành nỗi ám ảnh của toàn bộ cộng đồng Internet khi liên tiếp gây ra những cuộc tấn công lịch sử.

Cơ chế hoạt động và sự nguy hiểm của Malware Mirai

Cách thức lây nhiễm và nhân bản của Mirai

Malware Mirai hoạt động theo một cơ chế vô cùng tinh vi và nguy hiểm. Khác với các loại virus truyền thống chỉ tấn công máy tính cá nhân, Mirai nhắm mục tiêu vào những thiết bị IoT chạy hệ điều hành Linux đơn giản. Những thiết bị này thường sử dụng bộ xử lý ARC (ARGONAUT RISC Core) và có hệ thống bảo mật yếu kém do tính chất đơn giản của chúng.

Quá trình tấn công của Mirai bắt đầu bằng việc quét toàn bộ Internet một cách ngẫu nhiên để tìm kiếm các thiết bị IoT có lỗ hổng bảo mật. Khi phát hiện một thiết bị tiềm năng, Mirai sẽ thực hiện các cuộc tấn công brute-force bằng cách thử nghiệm hơn 60 tổ hợp tên đăng nhập và mật khẩu mặc định phổ biến mà các nhà sản xuất thường thiết lập. Điều đáng ngại là phần lớn người dùng không bao giờ thay đổi những thông tin đăng nhập mặc định này, tạo điều kiện lý tưởng cho Mirai xâm nhập.

Một khi xâm nhập thành công, Mirai sẽ download và cài đặt mã độc lên thiết bị, biến nó thành một "bot" trong mạng botnet khổng lồ. Điều đặc biệt nguy hiểm là những thiết bị bị nhiễm sẽ tiếp tục hoạt động bình thường, chỉ có thể thấy hiện tượng chậm chạp nhẹ và tăng băng thông mạng không đáng kể. Người dùng hầu như không thể phát hiện ra thiết bị của mình đã bị xâm nhập.

Hệ thống điều khiển tập trung và khả năng tấn công

Sau khi lây nhiễm thành công, các thiết bị bị nhiễm sẽ kết nối với hệ thống Command and Control (C&C) - trung tâm chỉ huy và điều khiển. Hệ thống này đóng vai trò như bộ não của toàn bộ mạng botnet, có khả năng điều khiển hàng triệu thiết bị cùng lúc để thực hiện các cuộc tấn công DDoS quy mô lớn.

Malware Mirai là gì trong bối cảnh khả năng tấn công? Đây chính là một vũ khí mạng có sức công phá khủng khiếp. Khi nhận lệnh từ trung tâm C&C, hàng triệu thiết bị bot sẽ đồng loạt gửi các yêu cầu truy cập đến máy chủ mục tiêu, tạo ra một lượng traffic khổng lồ vượt quá khả năng xử lý của bất kỳ hệ thống nào. Kết quả là các trang web, dịch vụ trực tuyến sẽ bị quá tải và ngừng hoạt động hoàn toàn.

Những cuộc tấn công lịch sử và tác động toàn cầu

Cuộc tấn công Brian Krebs và sự ra đời của huyền thoại

Vào tháng 9 năm 2016, thế giới lần đầu tiên chứng kiến sức mạnh đáng sợ của Malware Mirai thông qua cuộc tấn công vào trang web của chuyên gia bảo mật nổi tiếng Brian Krebs. Cuộc tấn công này đã tạo ra mức traffic tấn công lên tới 620 Gbps, một con số khủng khiếp vào thời điểm đó và khiến cả cộng đồng bảo mật toàn cầu phải kinh ngạc.

Điều đáng chú ý là chỉ một tuần sau cuộc tấn công này, các tác giả của Mirai đã công bố mã nguồn của malware trên diễn đàn Hack Forums dưới tài khoản "Anna-senpai". Hành động này được cho là nhằm che giấu dấu vết và trách nhiệm của họ, nhưng lại vô tình tạo ra một thảm họa bảo mật toàn cầu khi mã nguồn này nhanh chóng bị các nhóm tội phạm mạng khác sao chép và phát triển.

Thảm họa Dyn và sự tê liệt của Internet

Cuộc tấn công nghiêm trọng nhất mà Malware Mirai từng gây ra chính là vụ tấn công vào nhà cung cấp dịch vụ DNS Dyn vào tháng 10 năm 2016. Dyn là một trong những nhà cung cấp dịch vụ DNS lớn nhất thế giới, chịu trách nhiệm phân giải tên miền cho hàng loạt trang web lớn như Twitter, Netflix, Reddit, và nhiều dịch vụ khác.

Khi Dyn bị tấn công và ngừng hoạt động, phần lớn bờ Đông nước Mỹ đã trải qua một ngày "mất kết nối" với Internet. Hàng triệu người dùng không thể truy cập vào các trang web yêu thích, các doanh nghiệp phải đóng cửa do mất kết nối, và thiệt hại kinh tế được tính bằng hàng tỷ đô la. Đây chính là lần đầu tiên thế giới thực sự nhận ra mối đe dọa từ các botnet IoT và sự nguy hiểm của việc bảo mật kém trên các thiết bị thông minh.

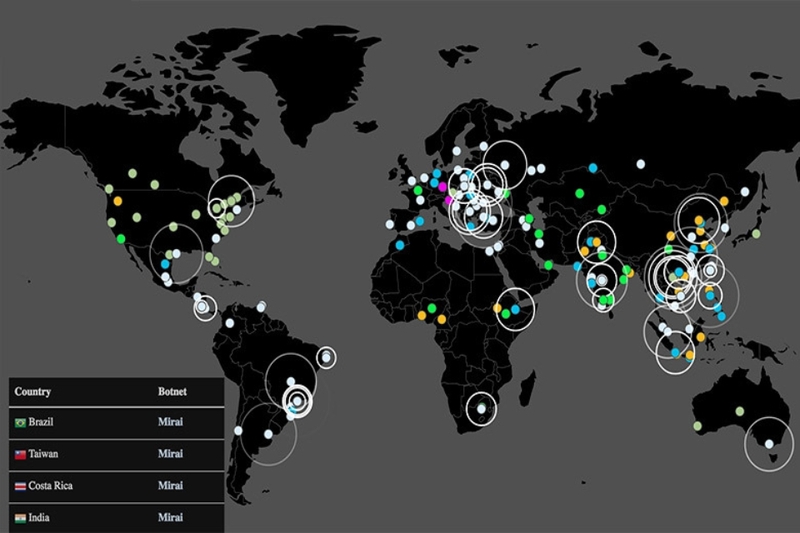

Phân bố địa lý và quy mô toàn cầu

Theo nghiên cứu của công ty bảo mật Incapsula, mạng botnet Mirai đã lây nhiễm tới 49.657 địa chỉ IP tại 164 quốc gia trên toàn thế giới. Điều đáng chú ý là Việt Nam đứng đầu danh sách các quốc gia có tỷ lệ nhiễm Mirai cao nhất với 12,8%, tiếp theo là Brazil với 11,8%. Con số này cho thấy mức độ nghiêm trọng của vấn đề bảo mật thiết bị IoT tại Việt Nam và sự cần thiết phải có những biện pháp phòng chống hiệu quả.

Sự tiến hóa và các biến thể nguy hiểm

Từ mã nguồn mở đến các biến thể đa dạng

Sau khi mã nguồn của Mirai được công bố, nhiều nhóm hacker đã sử dụng nó để phát triển các biến thể mới với khả năng tấn công nguy hiểm hơn. Một số biến thể nổi bật bao gồm Okiru, Satori, Masuta và Pure Masuta, mỗi loại đều có những cải tiến riêng để tăng cường khả năng lây nhiễm và tấn công.

Đặc biệt, các biến thể mới như RIoTrooper và Reaper đã được phát triển với tốc độ lây lan nhanh hơn và khả năng nhắm mục tiêu chính xác hơn. Reaper còn được coi là đặc biệt nguy hiểm vì có khả năng tấn công các công ty sản xuất thiết bị lớn và kiểm soát chúng một cách hiệu quả.

Mối đe dọa hiện tại và tương lai

Malware Mirai là gì trong bối cảnh hiện tại? Mặc dù những kẻ tạo ra Mirai ban đầu đã bị bắt giữ, nhưng mối đe dọa từ loại malware này vẫn tồn tại và phát triển. Với việc số lượng thiết bị IoT ngày càng tăng và nhiều thiết bị vẫn được sản xuất với các lỗ hổng bảo mật tương tự, nguy cơ xuất hiện các cuộc tấn công mới luôn hiện hữu.

Đặc biệt, với sự phát triển của công nghệ 5G và Internet of Things, số lượng thiết bị kết nối sẽ tăng lên hàng tỷ chiếc trong những năm tới. Nếu không có các biện pháp bảo mật phù hợp, các mạng botnet tương lai có thể có quy mô và sức công phá vượt xa những gì mà Mirai từng gây ra.

Biện pháp phòng chống và bảo vệ

Để bảo vệ khỏi Malware Mirai và các mối đe dọa tương tự, người dùng cần thực hiện một số biện pháp cơ bản nhưng hiệu quả. Trước tiên, việc thay đổi tên đăng nhập và mật khẩu mặc định của tất cả thiết bị IoT là điều bắt buộc và cần được thực hiện ngay sau khi mua thiết bị mới.

Việc cập nhật firmware thường xuyên cũng vô cùng quan trọng, vì các bản cập nhật thường chứa các bản vá bảo mật để khắc phục những lỗ hổng đã được phát hiện. Người dùng nên bật tính năng cập nhật tự động nếu có thể hoặc thường xuyên kiểm tra và cập nhật thủ công.

Một biện pháp khác là thường xuyên khởi động lại các thiết bị IoT, vì Mirai chỉ tồn tại trong bộ nhớ RAM và sẽ bị xóa khi thiết bị được khởi động lại. Tuy nhiên, nếu lỗ hổng bảo mật vẫn tồn tại, thiết bị có thể bị nhiễm lại trong vòng vài phút.

Tạm kết

Malware Mirai là gì nếu không phải là một lời cảnh báo nghiêm túc về tầm quan trọng của bảo mật thiết bị IoT? Trong thời đại mà công nghệ phát triển vượt bậc, việc nâng cao nhận thức về an ninh mạng không chỉ là trách nhiệm của các chuyên gia mà còn của mỗi người dùng thông thường. Chỉ khi tất cả cùng chung tay, chúng ta mới có thể tạo ra một môi trường mạng an toàn và bảo vệ được những tiện ích mà công nghệ mang lại.

Để theo dõi và tìm hiểu thêm về các xu hướng công nghệ mới nhất cũng như các giải pháp bảo mật hiện đại, bạn có thể tham khảo các dòng laptop và smartphone cao cấp tại FPT Shop. Những thiết bị này không chỉ được trang bị các tính năng bảo mật tiên tiến mà còn giúp bạn cập nhật thông tin và kiến thức về an ninh mạng một cách dễ dàng và hiệu quả nhất.

Xem thêm:

:quality(75)/estore-v2/img/fptshop-logo.png)